风险评估服务

1.1.1 人员信息安全管理评估

对公司业务、人员、财务等线条的管理情况进行梳理,从安全专业角度进行分析评价,对当前存在的风险进行控制。

◇从信息安全角度出发,对人员信息安全管理中入离职权限情况、岗前信息安全培训、安全责任协议签订情况、工作中普遍的信息安全要求等重点管理情况进行梳理,分析管理流程中的安全风险。

◇针对第三方人员,从访问控制角度、保密角度、安全职责履行的角度,进行安全风险评估。

◇提供人员包括第三方人员的信息安全管理评估项及具体内容。

◇与人力资源部门研讨人员安全管理的流程,防范流程中的安全风险,提供安全建议,协助建立的人员信息安全管理要求,比如各岗位及第三方的信息安全职责要求、安全培训教育要求、保密协议签订的要求和管控流程等。

根据贵公司的实际情况,结合集团和贵公司的有关规范文件,开展新/老业务安全检查管理规范制度的梳理和编写工作,梳理人员信息安全管理流程,完成人员信息安全管理办法。

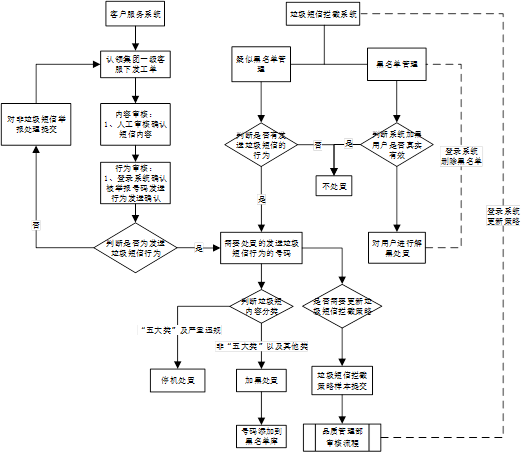

主要工作任务分为四个阶段,现状调研与分析、现有流程梳理、流程设计,规范编写,基本流程如下:

1.1.1.2.2 评估内容

评估类别 | 评估项目 | 检查要点 | 检查标准 | 检查依据 | 检查方式 | 检查方法 | 判断条件 |

第三方管理 | 与第三方公司签订的保密协议文件。 | 各单位应与第三方公司签订保密协议,在协议中明确第三方公司及其参与项目的员工的保密责任以及违约罚则 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否与第三方公司签订保密协议,并明确相关保密责任与违约罚则? | 第三方保密协议 | 安全管理人员 |

与第三方签订信息安全承诺书是否要求严禁窃取、泄露、滥用客户信息”。 | (一) 窃取、泄露、滥用客户信息 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否与第三方签订信息安全承诺书?承诺书中是否要求严禁窃取、泄露、滥用客户信息”? | 第三方保密协议条款 | 安全管理人员 | |

承诺书中是否要求严禁利用系统漏洞损害中国移动或中国移动用户的利益。 | (二) 利用系统漏洞损害中国移动或中国移动用户的利益 | 人员访谈 | 1,人员访谈:访谈安全管理人员,承诺书中是否要求严禁利用系统漏洞损害中国移动或中国移动用户的利益? | 第三方保密协议条款 | 安全管理人员 | ||

承诺书中是否要求严禁修改业务信息、强制或伪造订购业务。 | (三) 修改业务信息、强制或伪造订购业务等 | 人员访谈 | 1,人员访谈:访谈安全管理人员,承诺书中是否要求严禁修改业务信息、强制或伪造订购业务? | 第三方保密协议条款 | 安全管理人员 | ||

承诺书中是否要求严禁在已上线使用的系统中留存后门和无法删除的超级账户及密码。 | (四) 在已上线使用的系统中留存后门和无法删除的超级账户及密码 | 人员访谈 | 1,人员访谈:访谈安全管理人员,承诺书中是否要求严禁在已上线使用的系统中留存后门和无法删除的超级账户及密码? | 第三方保密协议条款 | 安全管理人员 | ||

第三方人员进行相应的制度培训和宣贯。 | 第三方人员进入中国移动生产区域或者登陆中国移动系统操作时,应遵循中国移动的全部安全管理制度和规范 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否针对第三方人员进行相应的制度培训和宣贯? | 第三方人员培训和宣贯记录 | 安全管理人员 | |

为第三方人员划分安全域情况及访问控制策略和管控手段。 | 第三方人员工作区域应与中国移动的生产、内部办公、维护区域分离,并且应采用更严格的访问控制策略和管控手段(如:4A) | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,目前是否为第三方人员划分安全域,包括物理与逻辑的? | 第三方工作区域管控措施 | 安全管理人员 | |

测试数据申请流程,数据模糊化处理流程。 | 第三方人员使用的测试数据不应反映现网客户的真实信息,必须是经过模糊化处理的数据 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否对第三方人员使用的测试数据作严格的要求,主要采取哪些手段? | 数据模糊化 | 安全管理人员 | |

第三方人员访问客户信息的审批单据。 | 第三方的人员进入可能接触到客户信息的生产或维护区域,应当有相应的审批制度 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,对于第三方人员进入可能接触到客户信息的生产或维护区域,如何审批? | 第三方人员访问申请 | 安全管理人员 | |

对第三方工作区域的终端管控和监督机制。 | 第三方工作区域的终端接入中国移动的内容网络应有严格的接入认证,并严格限制U盘等外设拷贝,限制对WLAN、3G等无线上网的使用,要求统一安装防病毒软件 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否对第三方工作区域的终端有严格的管控? | 第三方工作区域的终端部署和使用要求 | 安全管理人员 | |

第三方终端涉密敏感信息的审核。 | 各单位应定期对现场服务的第三方终端进行涉敏感信息审核 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,如何实施针对第三方终端涉密敏感信息的审核? | 第三方终端进行涉敏感信息审核频次 | 安全管理人员 | |

第三方人员转岗或离岗的审批流程及相关记录。 | 第三方人员转岗或离岗前,第三方公司需要提交第三方人员转岗或离岗申请书,主管部门根据本规定,完成第三方人员的账号回收、审核、网络调整等工作,并签署转岗或离岗审批意见,方可转岗或离岗 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈安全管理人员,实施操作第三方人员转岗或离岗的审批流程? | 第三方人员离岗或转岗的账号回收 | 安全管理人员 | |

接入公司系统的第三方系统的申请流程及备案文件。 | (一) 第三方系统需接入访问中国移动的系统时,应到公司主管业务部门申请备案 | 《黔移有限信安通〔2013〕8号_中国移动客户信息安全保护管理规定 》 | 人员访谈 | 1,人员访谈:访谈业务人员,是否将接入公司系统的第三方系统作备案归档? | 第三方系统接入要求及流程 | 业务人员 | |

保存部分客户敏感资料的申请表。 | (二) 第三方系统若需要保存部分客户敏感资料,应经过业务主管部门审批,原则上第三方系统不能保存高价值的客户信息 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否在第三方系统保存客户敏感资料?如何防范第三方系统泄密? | 第三方系统涉及到的客户信息 | 安全管理人员 | ||

第三方系统是否统一要求其安全配置及防护策略。 | (三) 第三方系统的安全配置和防护,应达到中国移动的相关安全要求 | 人员访谈 | 1,人员访谈:访谈安全管理人员,针对第三方系统是否统一要求其安全配置及防护策略? | 第三方系统安全配置和防护要求 | 安全管理人员 | ||

限制与第三方相通的通信接口。 | (四) 第三方系统推出服务时,业务主管部门应及时通知支撑部门关闭相应接口 | 人员访谈 | 1,人员访谈:访谈安全管理人员,是否严格限制与第三方相通的通信接口? | 关闭相应接口 | 安全管理人员 | ||

业务主管部门定期对第三方系统进行的安全审核报告。 | (五) 各业务主管部门应定期对第三方系统进行安全审核 | 人员访谈 | 1,人员访谈:访谈安全管理人员,对第三方系统进行审核由谁负责? | 对第三方系统安全审核频次 | 安全管理人员 |

◆贵公司

Ø 根据人员信息安全管理评估计划协调人力资源部相关人员进行访谈

Ø 根据人员信息安全管理评估计划协调人力资源部相关系统进行流程梳理

Ø 被评估部门安排人员协调接受评估工作,以及人员信息安全管理办法的评审工作。

◆我方项目组

Ø 制定评估计划

Ø 进行风险评估实施

Ø 分析人员信息安全风险,输出人员信息安全评估报告和人员信息安全管理流程及管理办法

《人员信息安全管理评估报告》

《人员信息安全管理办法》

●从信息安全管理的角度出发,了解财务可公开信息是否具有明确定义?

●针对可公开的财务信息是如何进行公开发布的,是否建立相应的财务信息发布的管理要求或审核流程?特别是财务信息在系统中(比如BOSS系统)的交互流转、敏感信息泄露等重点管理情况进行梳理,分析管理流程中的安全风险。

●分析当前系统对于财务信息的保护情况,是否存在安全风险。

●根据评估结果,建立或完善财务发布信息的相关制度要求和流程。

l 贵公司

Ø 提供财务系统相关材料

Ø 受审计部门安排人员协调接受评估

l 我方项目组

Ø 制定评估计划

Ø 进行信息安全评估

Ø 分析信息安全审计成果,输出信息安全评估报告

《财务发布信息管理评估报告》

在贵公司2014年重点经营和业务信息安全风险评估的基础上,加强短信业务上线、运维安全管控,特别是上线后垃圾短信监控、治理环节的安全制度执行情况的审计,针对审计结果修订短信业务安全管理规定。

◆从短信业务安全管理的角度,检查短信业务系统上线过程是否合规。

◆针对短信业务系统上线后的运维,检查相关制度的落实情况,特别是监控和防范垃圾短信方面,是否做到感知用户,定期策略修订等。

◆分析短信业务在以上两个方面存在的差距和风险,如果是制度落实方面的问题居多,则根据评估结果督促相关责任方进行改进。如果是短信业务安全管理制度在适宜性方面存在问题,则进行短信业务安全管理制度、流程的完善。

◆重新发布相关制度和流程。

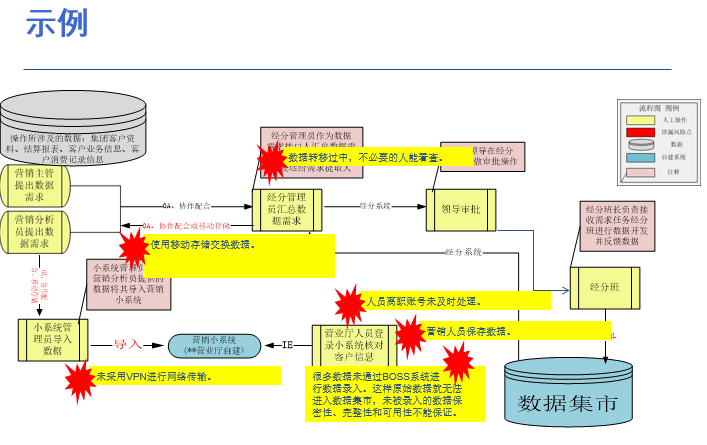

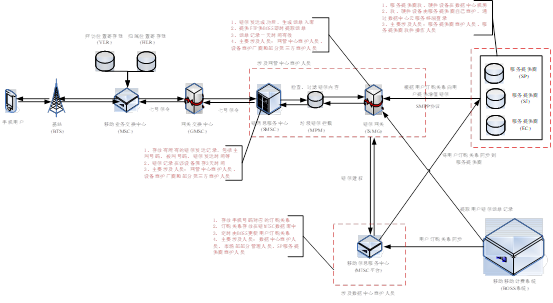

通过访谈、文档阅读、现场观察等方式,我方安全项目组对贵公司短信业务目前的安全现状有了一定程度的了解。通过与各种标准的对应安全控制点,以及业界实践经验之间的比较分析,发现贵公司短信业务于上线过程、运维管控、特别是上线后垃圾短信监控、治理环节等方面风向。短信业务流程图如下:

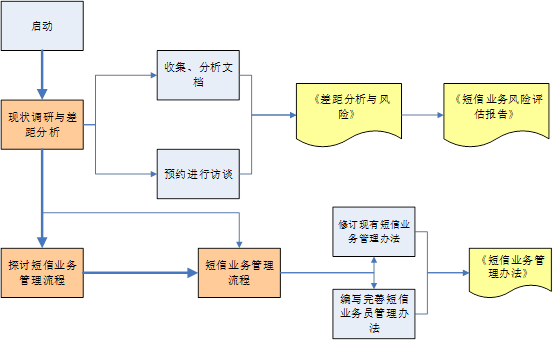

根据贵公司关于短信业务管理实际情况,结合集团和贵公司的有关规范文件,开展短信业务上线、运维安全管控,特别是上线后垃圾短信监控、治理环节的安全制度执行情况的审计,根据以上两方面的差距和风险分析,重新梳理上线后垃圾短信监控、治理环节的安全制度执行流程情况,重新界定其合理性,输出短信业务风险评估报告,完善短信业务管理办法。

主要工作任务分为四个阶段,现状调研与分析、差距分析、流程设计,报告规范编写,基本流程如下:

◇流程审计

◇审计矩阵

审计类别 | 审计项目 | 审计要点 | 审计对象 | 审计方法 | 判断条件 | 准备条件 |

点对点垃圾信息治理管理要求 | 管理制度 | 检查是否建立客户信息安全管理制度? | 客户信息安全管理制度 | 1、检查客户信息的收集与使用、客户信息的内容与等级划分、岗位角色与权限、账号与授权管理、客户信息操作的管理、客户信息安全审核、客户信息系统的技术管控、第三方管理、数据存储与备份管理、客户信息泄露的处罚等方面的制度管理文档。 | 1、具备客户信息安全管理文档 | 1、客户信息安全管理文档 |

检查是否建立部门职责规范? | 部门职责管理制度 | 1、检查是否规范本单位访问客户信息的业务人员岗位角色及其职责; | 1、具备客户信息访问控制表 | 1、客户信息访问控制表 | ||

2、检查是否建立、修订本单位负责主管业务系统的客户信息安保护管理制度; | 2、具备符合业务系统运营涉及的客户信息安全保护管理制度 | 2、业务系统运营涉及的客户信息安全保护管理制度 | ||||

3、遵照《中国移动客户信息安全保护管理规定》的相关要求,加强对第三方公司(指与中国移动在业务上具有合作关系,或向中国移动提供服务如:代理商、代维、SP的公司)、第三方系统(指为中国移动服务或合作运营的系统,这些系统可能不在中国移动机房内,但能通过接口与中国移动的系统发生数据交互从而获得客户信息)与第三方人员(指为中国移动提供业务营销、开发、测试、运维等服务或参与合作运营系统管理的人员,可能接触到客户信息)的管理与考核; | 3、具备涉及第三方运营管理人员接触客户的管理与考核制度 | 3、第三方运营管理人员接触客户的管理与考核制度 | ||||

4、制订对业务合作伙伴信息泄露的惩罚措施并落地实施; | 4、具备对业务合作伙伴信息泄露的惩罚机制。 | 4、伙伴信息泄露的惩罚指导文档 | ||||

5、在与业务合作伙伴签订的业务合作合同中补充完善客户信息收集使用管理规定明示和业务合作伙伴/代理商安全管理要求。 | 5、具备明确的客户信息收集使用规定以及代理商安全管理要求 | 5、客户信息收集使用指南,代理商安全管理要求文档 | ||||

治理指南 | 检查是否建立员工垃圾信息治理操作指南? | 垃圾信息治理操作指南 | 1、检查垃圾信息治理过程的审核、拦截、通报、反馈、统计等相关详细的治理操作指南。 | 1、具有垃圾信息治理指南文档 | 1、垃圾信息治理指南文档 | |

治理流程 | 检查是否在对垃圾短信集中治理工作形成相关垃圾信息治理流程? | 人工审核流程 | 1、检查接到需要处理工单,在规定时限对所涉及拉黑用户进行处理,处置有效。 | 1、具有信息资源反馈表 | 1、信息资源反馈表 | |

策略运营流程 | 1、检查垃圾短信治理策略应严格遵循集团垃圾短信策略管理中“两级共管”的要求。 | 1、满足“两级共管”要求 | 1、治理策略集 | |||

2、检查策略库是否具有集团标准化、省个性化策略要求。 | 2、本地策略库抽查比对 | 2、准备本地策略库 | ||||

统计分析监测 | 检查是否协助集团、洛阳中心,对手机用户的违规、用户投诉数据的统计分析? | 统计规范化 | 1、检查是否定期对手机用户违规、用户投诉数据的统计分析,统计规范化。 | 1、具有“统计工作指南” | 1、统计工作指南 | |

检查是否设定对违规行为的监控机制? | 违规行为处理 | 1、检查基础、重要信息的统计和提取,违规行为的监测、处置和反馈,有关样本的收集和整理等。 | 1、具有违规行为处理流程,收集的违规行为材料。 | 1、违规处理流程图,统计的“违规材料”。 | ||

点对点垃圾信息治理管理要求 | 信息关键字 | 检查是否具有采用拼音、同音字、形近字、繁体字、错别字等替代敏感词,纵横交错产生出敏感信息? | 敏感词 | 1、检查是否执行多类型的敏感字交叉组合检测。 | 1、具有敏词的策略集 | 1、敏感策略集 |

2、检查是否限制强调字符的出现频率,避免信息内容的出现受强调字符后的敏感字构成的敏感嵌套内容。 | 2、具有字符限制策略 | 2、字符限制策略集 | ||||

业务订阅 | 主动的二次确认,实现用户知情订阅 | 二次确认 | 1、检查是否支持终端客户确认订购知情,签约关系是否真实,若真实,及推送短信;若不真实,则后学网管拦截相关短信。 | 1、具有确认机制 | 1、确认机制截图 | |

恶意的APP软件实现终端用户的恶意上行订购 | 客户端软件认证 | 1、检查是否具有手机客户端的垃圾信息处置应用程序。 | 1、具有垃圾防护处理应用程序 | 1、防护处理程序 | ||

合同签订 | 统一营业厅签订协议,实现统一的合法性发送保障 | 签订遵从协议 | 1、检查是否对已被违规封锁的手机用户,统一采用营业厅签订不发送垃圾敏感信息遵从协议,立即解黑,回恢复正常发送短信功能。 | 1、具有短信发送遵从协议 | 1、合同协议 | |

治理功能模块 | 黑白名单的滥用 | 名单管理 | 1、检查名单信息是否至少包括:名单号码、生效地域、创建时间、生效时间、失效时间、添 加原因、所属运营商、生效区间等。 | 1、名单基本信息 | 1、名单操作功能列表 | |

2、检查查询条件是否至少包括:名单号码、生效地域、创建时间、生效时间、失效时间、添加原因、所属运营商、生效区间等。 | 2、名单基本信息查询功能 | 2、名单操作功能列表 | ||||

3、检查是否支持分地域名单管理。 | 3、名单基本信息地域管理功能 | 3、名单操作功能列表 | ||||

4、检查是否支持名单中号码位长不限,支持号码模糊匹配。 | 4、名单基本信息模糊匹配功能 | 4、名单操作功能列表 | ||||

5、检查是否至少支持黑名单和白名单、自动生成已设置类型的名单、名单查询、分类导出、手工输入和批量导入/导出 | 5、具有黑白名单功能列表 | 5、黑白名单功能 | ||||

关键字非法伪造 | 关键字管理 | 1、检查是否支持关键字分级、分组管理、关键字学习功能;关键字多语言分类管理;关键字维护,包括关键字的增、删、改、导入/导出。 | 1、具有关键字的管理维护功能 | 1、功能操作列表 | ||

阈值滥用 | 频次规则管理 | 1、检查是否支持按处理类型、生效时间段、生效地域等条件进行拦截频次配置。 | 1、具有频次规则的管理维护功能 | 1、功能操作列表 | ||

2、检查是否支持节假日和时间段拦截频次配置。 | 2、具有频次规则的管理维护功能 | 2、功能操作列表 | ||||

3、检查是否节假日应可设置单独的短信频次阈值,节假日模式阈值应覆盖普通模式阈值。 | 3、具有频次规则的管理维护功能 | 3、功能操作列表 | ||||

4、检查是否支持列入黑白名单的号码超频次、关键字信息查询。 | 4、具有频次规则的管理维护功能 | 4、功能操作列表 | ||||

5、检查是否支持不同号码类型的频次规则配置。 | 5、具有频次规则的管理维护功能 | 5、功能操作列表 | ||||

日志审计风险 | 日志管理 | 1、检查是否支持对监控、拦截结果产生短信日志并在线/离线保存、对经由拦截模块的短信日志进行全量备份。 | 1、日志管理维护功能 | 1、功能操作列表 | ||

2、检查短信日志中是否至少包括以下内容: 记录号、监控类型、告警产生时间、短消息发送 时间、短消息处理结束时间、匹配规则、设备代码(短消息中心代码)、发送频次、主叫频次统计时间段、主叫号码、被叫号码、短消息内容、短消息状态、处理结果。 | 2、日志管理维护功能 | 2、功能操作列表 | ||||

敏感统计、违规群发风险 | 报表统计 | 1、检查是否支持关键字拦截记录排名、关键字频次排名。 | 1、具有报表统计功能 | 1、功能操作列表 | ||

2、检查是否支持生成对应的疑似短信记录,并生成相应的名单、关键字策略。 | 2、具有报表统计功能 | 2、功能操作列表 | ||||

3、检查是否支持拦截报表(日报表):记录各短信网元(短信中心、短信网关)拦截数据。 | 3、具有报表统计功能 | 3、功能操作列表 | ||||

4、检查是否支持基于数据挖掘、模式识别等方法对垃圾短信进行智能判别和模式分类,支持 生成对应的疑似短信记录,并生成相应的名单、关键字策略。 | 4、具有报表统计功能 | 4、功能操作列表 | ||||

5、检查是否支持生成并打印各类统计报表,如疑似用户报表、疑似短消息报表、用户处理状态报表等。 | 5、具有报表统计功能 | 5、功能操作列表 | ||||

监控不足带来的风险 | 监控管理 | 1、检查是否支持拦截模块管理、配置管理、告警管理、性能管理、系统日志管理。 | 1、具有监控模块管理配置功能 | 1、功能操作列表 |

l 贵公司

Ø 短信业务的系统相关资料和信息

Ø 受审计部门安排人员协调接受审计

l 我方项目组

Ø 制定审计计划

Ø 进行信息安全审计

Ø 分析信息安全审计成果,输出信息安全审计报告和管理办法

《短信业务管理评估报告》

短信业务管理办法——优化

依据《贵公司互联网站备案管理办法》,针对网站备案率和备案信息准确率,评估在网站备案管理中对下级接入服务商的监督管理、网站备案管理流程和技术支撑手段中的问题,满足集团和两部委对网站备案管理的要求。

◇评估网站安全备案管理过程中接入服务商针对流程的执行情况;

◇针对执行不到位的情况,督促相关责任方进行改进;

◇针对制度适宜性存在问题的,修订网站备案管理办法;

◇重新发布相关制度和流程。

◆获取网站备案记录、申请记录、审批记录,逆向推导,检查备案流程的适宜性和存在的风险。

l 贵公司

Ø 网站备案相关制度流程

Ø 受审计部门安排人员协调接受审计

l 我方项目组

Ø 制定审计计划

Ø 进行信息安全审计

Ø 分析信息安全审计成果,输出信息安全审计报告和管理办法

《网站备案管理评估报告》